تفاوت تیم قرمز و تیم آبی در هک و امنیت

4437 بازدید

تفاوت رد تیم (Red Team) و بلو تیم (Blue Team) در هک و امنیت

با یکی دیگر از مقالات آموزشی امنیتی تیم بلک سکوریتی با شما کابران محترم هستیم.

در این مقاله به مبحث رد تیم و بلو تیم که نقش مهمی در دفاع در برابر حملات پیشرفته سایبری دارند و ارتباطات تجاری اطلاعات حساس مشتری یا اسرار تجاری را تهدید می کند خواهیم پرداخت با ما همراه باشید !

- نکته : این مقاله ترجمه شده است.

داستان تیم قرمز و تیم آبی

تیم های قرمز حرفه ای های امنیت تهاجمی (offensive) هستند که در حمله به سیستم ها

و حمله به خط دفاعی (defensive) خبره هستند. تیم های آبی حرفه ای امنیت دفاعی هستند که مسئول حفظ شبکه دفاعی شبکه داخلی در برابر همه حملات و تهدیدهای سایبری هستند. تیم های قرمز برای آزمایش کارآیی امنیت شبکه حملات را علیه تیم های آبی شبیه سازی می کنند. این تمرینات رد تیم و آبی یک راه حل امنیتی جامع با اطمینان از دفاع قوی در عین رعایت تهدیدات در حال تکامل ارائه می دهد.

تیم قرمز (Red Team) چیست ؟

یک رد تیم متشکل از متخصصان امنیتی است که برای غلبه بر کنترل امنیت سایبری به عنوان یک دشمن عمل می کنند.

تیم های قرمز اغلب متشکل از هکرهای اخلاقی (کلاه سفید) مستقلی هستند که امنیت سیستم را به روشی عینی ارزیابی می کنند. آنها برای یافتن نقاط ضعف در افراد فرایندها و فناوری برای دستیابی غیر مجاز به دارایی ها، از همه تکنیک های موجود (که در زیر بحث شده است) استفاده می کنند. در نتیجه این حملات شبیه سازی شده، تیم های قرمز در مورد چگونگی تقویت وضعیت امنیتی سازمان توصیه ها و برنامه هایی ارائه می دهند.

رد تیم چگونه کار می کند ؟

شاید تعجب کنید اگر یاد بگیرید که تیم های قرمز زمان بیشتری را برای طراحی یک حمله صرف می کنند

و سپس حملات را انجام می دهند. در حقیقت، تیم های قرمز تعدادی روش برای دستیابی به شبکه اعمال می کنند.

به عنوان مثال حملات مهندسی اجتماعی برای انجام فعالیتهای هدفگیری فیشینگ نیزه به شناسایی و تحقیق متکی است. به همین ترتیب قبل از انجام تست نفوذ، از اسکنرهای پکت و آنالیز کننده های پروتکل برای اسکن شبکه و جمع آوری هر چه بیشتر اطلاعات در مورد سیستم استفاده می شود.

اطلاعات جمع آوری شده در این مرحله شامل موارد زیر است :

- کشف سیستم عامل های مورد استفاده (ویندوز، macOS یا لینوکس)

- شناسایی ساخت و مدل تجهیزات شبکه (سرورها، فایروال ها، سوئیچ ها، روترها، نقاط دسترسی، رایانه ها و غیره)

- درک کنترل های فیزیکی (درها، قفل ها، دوربین ها، پرسنل امنیتی)

-

یادگیری باز یا بسته بودن پورت ها در فایروال برای اجازه – مسدود کردن ترافیک خاص

- ایجاد یک نقشه از شبکه برای تعیین اینکه چه میزبانی چه سرویس هایی را همراه با محل ارسال ترافیک اجرا می کند.

هنگامی که رد تیم ایده کاملی از سیستم دارند برنامه عملیاتی را برای هدف قرار دادن

آسیب پذیری های خاص اطلاعاتی که در بالا جمع آوری شده اند تهیه می کنند. به عنوان مثال :

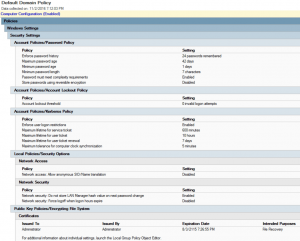

یک عضو تیم قرمز ممکن است بداند که یک سرور از Microsoft Windows Server 2016 R2 (یک سیستم عامل سرور) استفاده می کند و ممکن است هنوز از پالسی های پیش فرض دامنه استفاده شود.

در ادامه..

مایکروسافت نرم افزار خود را در حالت پیش فرض می فروشد

و این امر به عهده مدیران شبکه برای به روزرسانی policies هاست، که مایکروسافت به شما توصیه می کند

هرچه سریعتر برای سخت کردن امنیت شبکه انجام دهید. اگر هنوز روی حالت پیش فرض تنظیم شده باشد، یک مهاجم می تواند تلاش کند تا اقدامات امنیتی آرام را در معرض خطر قرار دهد.

- پس از شناسایی آسیب پذیری ها، یک تیم قرمز سعی می کند

از این نقاط ضعف برای دسترسی به شبکه شما استفاده کند. هنگامی که یک مهاجم در سیستم شما قرار می گیرد روش معمول استفاده از تکنیک های افزایش سطح دسترسی است به موجب آن مهاجم تلاش می کند تا اعتبار مدیر دیگری (get full access) را به سرقت ببرد.

Tiger team چیست ؟

در روزهای اولیه امنیت شبکه یک تیم ببر بسیاری از عملکردهای مشابه تیم قرمز را انجام می داد.

این اصطلاح در طی سالهای متمادی تکامل یافته است که اکنون تیم های ببر به عنوان یک گروه نخبه و کاملاً تخصصی استخدام می شوند تا چالشی خاص در برابر وضعیت امنیتی یک سازمان به عهده بگیرند.

نمونه هایی از تمرینات رد تیم

رد تیم ها از روش ها و ابزارهای مختلفی برای سو استفاده از نقاط ضعف و آسیب پذیری

در یک شبکه استفاده می کنند. توجه به این نکته مهم است که تیم های قرمز برای ورود به سیستم

شما از هرگونه شرایط لازم برای مشارکت استفاده خواهند کرد. بسته به این آسیب پذیری، ممکن است بدافزارهایی را برای آلوده کردن میزبانها یا حتی دور زدن کنترل های امنیتی فیزیکی با شبیه سازی کارت های دسترسی مستقر کنند.

نمونه هایی از تمرینات تیم قرمز عبارتند از :

- تست نفوذ همچنین به عنوان هک اخلاقی شناخته می شود

جایی که آزمایش کننده سعی می کند به سیستم دسترسی پیدا کند، اغلب با استفاده از ابزارهای نرم افزاری. به عنوان مثال ‘John the Ripper’ یک کرکر پسورد است که می تواند نوع رمزگذاری را تشخیص دهد و سعی کند آن را دور بزند. - مهندسی اجتماعی جایی است که تیم قرمز سعی در ترغیب یا فریب اعضای کارکنان دارد تا اعتبار خود را فاش کنند یا اجازه دسترسی به یک منطقه محدود را بدهند.

- فیشینگ مستلزم ارسال ایمیل های کاملاً معتبری است که کارکنان را به انجام برخی اقدامات مانند ورود به وب سایت هکر و وارد کردن مدارک معتبر ترغیب می کند.

- رهگیری ابزار های نرم افزاری ارتباطی از جمله بسته های نرم افزاری

و تجزیه و تحلیل پروتکل می تواند برای نقشه برداری از یک شبکه یا خواندن پیام های ارسال شده

با متن واضح استفاده شود. هدف این ابزارها کسب اطلاعات در مورد سیستم است. به عنوان مثال : اگر یک مهاجم بداند که یک سرور در سیستم عامل مایکروسافت در حال اجرا است، حملات خود را برای بهره برداری از آسیب پذیری های مایکروسافت متمرکز می کنند. - شبیه سازی کارت کارت امنیتی کارمند برای اعطای دسترسی به مناطق بدون محدودیت مانند اتاق سرور.

تیم آبی (Blue Team) چیست ؟

یک تیم آبی متشکل از متخصصان امنیتی است که از داخل به سازمان نگاه می کنند.

وظیفه آنها محافظت از دارایی های مهم سازمان در برابر هر نوع تهدید است. آنها به خوبی از اهداف تجاری و استراتژی امنیتی سازمان آگاه هستند. بنابراین وظیفه آنها تقویت دیوار های قلعه است بنابراین هیچ متجاوز نباید از آن عبور کند.

تیم آبی چگونه کار می کند ؟

تیم آبی ابتدا داده ها اسناد دقیقاً آنچه را که باید محافظت شود جمع آوری می کند

و ارزیابی ریسک را انجام می دهد. سپس آنها دسترسی به سیستم را از بسیاری جهات، از جمله معرفی سیاست های رمز عبور قوی تر و آموزش کارکنان برای اطمینان از درک و انطباق آنها با روش های امنیتی تقویت می کنند.

- ابزارهای مانیتورینگ اغلب به کار گرفته می شوند اجازه می دهند

اطلاعات مربوط به دسترسی به سیستم ها ثبت شده و از نظر فعالیت غیرمعمول بررسی شوند.

تیم های آبی به طور منظم سیستم را بررسی می کنند به عنوان مثال : ممیزی DNS اسکن آسیب پذیری شبکه داخلی یا خارجی و گرفتن نمونه ترافیک شبکه برای تجزیه و تحلیل. - تیم های آبی باید اقدامات امنیتی را در مورد دارایی های اصلی یک سازمان ایجاد کنند.

آنها طرح دفاعی خود را با شناسایی دارایی های مهم شروع می کنند، اهمیت این دارایی ها را برای تجارت و اینکه عدم وجود این دارایی ها چه تاثیری خواهد گذاشت، مستند می کنند.

در ادامه..

سپس تیم های آبی با شناسایی تهدیدات علیه هر دارایی و نقاط ضعفی

که این تهدیدها می توانند استفاده کنند ارزیابی ریسک را انجام می دهند. با ارزیابی خطرات و اولویت بندی آن تیم آبی یک برنامه عملی برای اجرای کنترل هایی ایجاد می کند که می توانند تأثیر یا احتمال تحقق تهدیدات علیه دارایی ها را کاهش دهند.

- مشارکت مدیریت ارشد در این مرحله بسیار مهم است زیرا فقط آنها می توانند تصمیم بگیرند

که یک خطر را بپذیرند یا کنترل های کاهش دهنده آن را اعمال کنند. انتخاب کنترل ها اغلب براساس تجزیه و تحلیل هزینه و سود انجام می شود تا اطمینان حاصل شود که کنترل های امنیتی حداکثر ارزش را به تجارت می رسانند. - به عنوان مثال : یک تیم آبی ممکن است شناسایی کند که شبکه شرکت

در برابر حمله DDoS (انکار سرویس توزیع شده) آسیب پذیر است. این حمله با ارسال درخواستهای ترافیک ناقص به یک سرور، در دسترس بودن شبکه را برای کاربران قانونی کاهش می دهد.

هر یک از این درخواست ها برای انجام عملیاتی به منابع نیاز دارد به همین دلیل این حمله شبکه را به شدت فلج می کند.

- سپس تیم در صورت بروز تهدید ضرر را محاسبه می کند.

بر اساس تجزیه و تحلیل هزینه و منافع و همسویی با اهداف تجاری یک تیم آبی در نظر دارد

یک سیستم تشخیص و پیشگیری از نفوذ را برای به حداقل رساندن خطر حملات DDoS در نظر بگیرد.

نمونه هایی از تمرینات تیم آبی شامل :

- انجام ممیزی های DNS (سرور نام دامنه) برای جلوگیری از حملات فیشینگ، جلوگیری از بروز مشکلات DNS کهنه، جلوگیری از توقف زمان حذف رکورد DNS و جلوگیری از حمله

- انجام تجزیه و تحلیل رد پای دیجیتال برای پیگیری فعالیت کاربران و شناسایی هر امضای شناخته شده ای که ممکن است نشان دهنده نقض امنیت باشد.

- نصب نرم افزار امنیتی نقطه پایانی بر روی دستگاه های خارجی مانند لپ تاپ ها و تلفن های هوشمند.

- اطمینان از پیکربندی صحیح کنترل دسترسی به دیوار آتش و به روز بودن نرم افزار آنتی ویروس

- استقرار نرم افزار IDS و IPS به عنوان یک کنترل امنیتی کارآگاهی و پیشگیرانه.

- تجزیه و تحلیل log برای برررسی فعالیتهای غیرمعمول در سیستم و شناسایی و مشخص کردن حمله.

- به طور منظم از نرم افزار اسکن آسیب پذیری استفاده کند.

- ایمن سازی سیستم ها با استفاده از آنتی ویروس یا نرم افزار ضد بدافزار.

مزایای تیم های قرمز و آبی چیست ؟

اجرای یک استراتژی تیم قرمز و آبی به سازمان اجازه می دهد

تا از دو رویکرد و مهارت کاملا متفاوت بهره مند شود. همچنین مقدار مشخصی از رقابت را وارد کار می کند

که عملکرد بالای هر دو تیم را تشویق می کند.

- تیم قرمز از این نظر که آسیب پذیری ها را شناسایی می کند بسیار با ارزش است

اما فقط می تواند وضعیت فعلی سیستم را برجسته کند. از طرف دیگر تیم آبی از این جهت دارای ارزش است

که با اطمینان از قدرت دفاعی و نظارت مستمر بر سیستم، از آن محافظت طولانی مدت می کند. با این حال مزیت اصلی بهبود مداوم وضعیت امنیتی سازمان با یافتن خلا gap ها و سپس پر کردن این خلا gap ها با کنترل های مناسب است.

تیم های قرمز و آبی چگونه با هم کار می کنند ؟

ارتباط بین دو تیم مهمترین عامل در تمرینات موفقیت آمیز تیم های قرمز و آبی است.

تیم آبی باید در مورد فناوری های جدید برای بهبود امنیت به روز باشد و باید این یافته ها را با تیم قرمز به اشتراک بگذارد. به همین ترتیب تیم قرمز همیشه باید از تهدیدات و تکنیک های نفوذ جدید استفاده شده توسط هکرها آگاه باشد و به تیم آبی در مورد روش های پیشگیری توصیه کند.

- بسته به هدف آزمون شما بستگی به این دارد که آیا تیم قرمز تیم آبی را از یک تست

برنامه ریزی شده مطلع می کند یا نه. به عنوان مثال اگر هدف شبیه سازی یک سناریوی پاسخ واقعی به تهدید “قانونی” است، پس نمی خواهید در مورد آزمون به تیم آبی پوشان بگویید. - نکته مهم این است که کسی در مدیریت باید از این آزمون آگاه باشد

به طور معمول از تیم آبی پوشان پیش می رود. این اطمینان می دهد که سناریوی پاسخ هنوز آزمایش می شود اما با کنترل دقیق تر هنگام اگر اوضاع تشدید شود.

در آخر پس از اتمام آزمون هر دو تیم اطلاعات را جمع آوری کرده و یافته های خود را گزارش می دهند.

تیم قرمز اگر آبی پوشان موفق به نفوذ در خط دفاعی شوند به آنها توصیه می کنند و در مورد چگونگی جلوگیری

از تلاش های مشابه در یک سناریوی واقعی مشاوره ارائه می دهند. به همین ترتیب تیم آبی باید به تیم قرمز اطلاع دهد که آیا اقدامات نظارتی آنها اقدام به حمله کرده است یا خیر.

- سپس هر دو تیم باید با هم همکاری کنند تا در صورت لزوم کنترل های امنیتی قوی تری را برنامه ریزی ، توسعه و پیاده سازی کنند.