نقشه راه هک و امنیت | رود مپ هک و امنیت

- نقشه راه هک و امنیت | رود مپ هک و امنیت

- اما مشکل اصلی کجاست ؟

- هک چیست ؟

- هکر کیست ؟

- انواع هکر

- هکرهای کلاه سیاه (Black Hat)

- هکرهای کلاه خاکستری (Gray Hat)

- هکرهای کلاه سفید (White Hat)

- کسب درآمد قانونی و حلال از هک و امنیت

- گام اول

- گام دوم

- گام سوم

- گام چهارم

- گام پنجم

- گام ششم

- نقش زبان های برنامه نویسی کجاست ؟

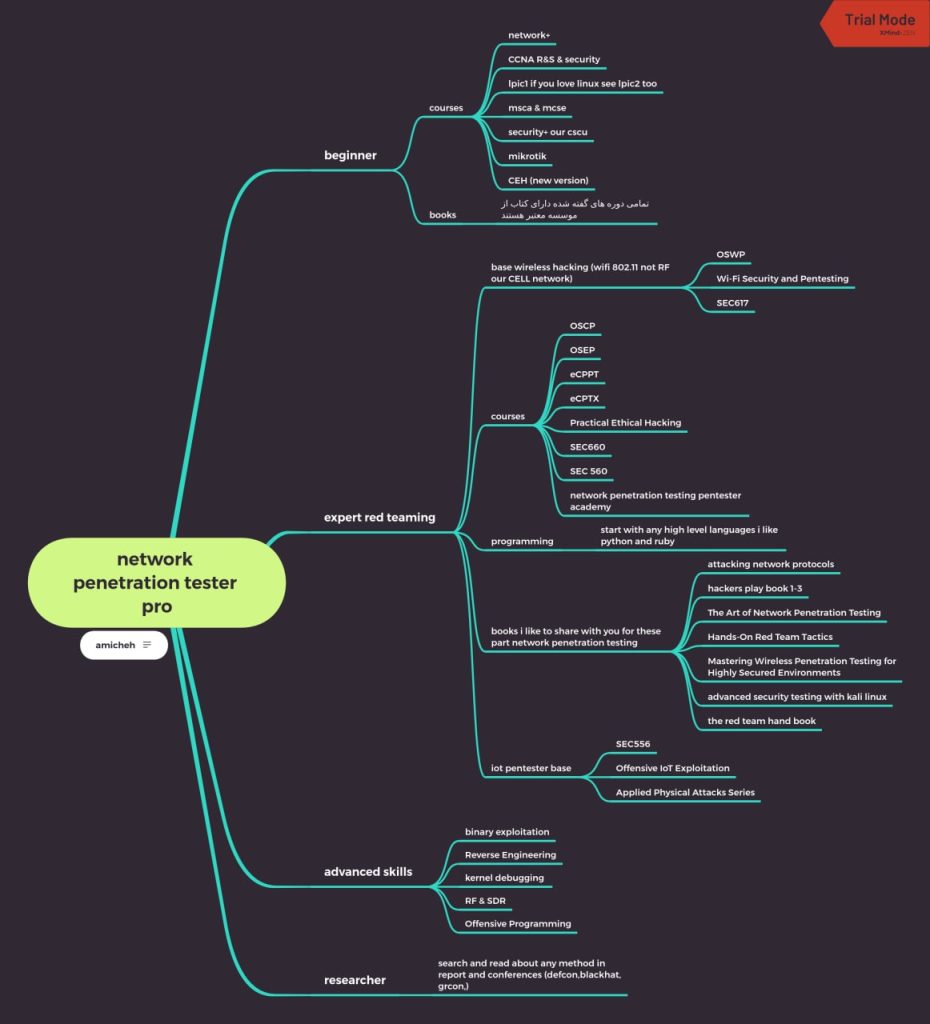

- مسیر راه امنیت شبکه (تست نفوذ شبکه) - نوشته شده توسط امیر عباس چهرازی

- نقطه شروع شما

- ﺑﺨﺶ تخصصی

- چرا ؟

- ﭼﺮا IOT ﻫﻢ ﻫﺴﺖ ؟

- ﺑﺨﺶ ادﻣﺎی ﺧﻔﻦ

- ﻣﺤﻘﻖ اﻣﻨﯿﺖ ﺳﺎﯾﺒﺮی

- ﺗﻮﺻﯿﻪ ﻫﺎ

نقشه راه هک و امنیت | رود مپ هک و امنیت

عرصه ی هک و امنیت یا تست نفوذ یک مبحث پر طرفدار در بین مردم به خصوص نسل جوان هست، که دوست دارند وارد این عرصه بشوند.

اما مشکل اصلی کجاست ؟

مشکل دقیقا از آن جایی آغاز می شود که بسیاری افراد دقیقا نمیدانند از کجا شروع کنند؛ برای همین ما تصمیم گرفتیم در این مقاله به معرفی مسیر راه پایه (اولیه) برای ورود به دنیای هک و امنیت (نقشه راه هک و امنیت) بپردازیم.

هک چیست ؟

هک در اصل به مفهوم نفوذ به یک سیستم بر پایه 0 و 1 (البته فعلا، در آینده باید کامپیوتری های کوآنتمی هم در نظر بگیریم) است؛ به طوری که شما پروتکل های امنیتی موجود را دور زده و به سیستم مورد نظر دسترسی بگیرید.

- البته همه هک ها منجر به نفوذ به سیستم نمیشود

ما مفهومی بنام آسیب پذیری داریم و این آسیب پذیری ها هستند که منجر به هک می شوند و به چهار دسته با اهمیت پایین – متوسط – بالا و حیاتی تقسیم می شود.

برای مثال شاید یک آسیب پذیری با شدت پایین فقط باعث لو رفتن نام های کاربری بدون پسورد شود ؛ پس همه آسیب پذیری ها ممکن است آنقدر هم خطرناک نباشند. (البته سیاست تجاری وبسایت و سازمان هم اینجا بسیار مهم است) !

هکر کیست ؟

انواع هکر

هکرها دسته بندی های مختلفی دارند اما در این مقاله قصد داریم فقط به سه دسته اصلی آن بپردازیم.

هکرهای کلاه سیاه (Black Hat)

این نوع از هکرها به دنبال کارهای مخرب و صدمه زدن به دیگران و سازمان ها با اهداف مختلفی هستند

هکرهای کلاه خاکستری (Gray Hat)

این نوع هکرها معمولا به عنوان هکر کلاه سفیده شناخته میشوند که گاها کارهایی مانند کلاه سیاه ها انجام میدهند. به همین علت این دسته رو کلاه خاکستری می نامند.

هکرهای کلاه سفید (White Hat)

این نوع از هکر ها از علم خود در جهت حفاظت از افراد و سازمان ها و کسب و کارها استفاده میکنند و به صورت قانونی کار میکنند.

کسب درآمد قانونی و حلال از هک و امنیت

یکی از مسائلی که ذهن بسیاری را درگیر خود میکند؛ آینده شغلی این موضوع است.

آیا میتوان با این شغل یک درآمد قانونی و خوب داشت یا خیر؟

بسیاری هک رو یک روش مخرب میدانند و هکرها رو آدمهای قانون شکن میدانند.

اما هکر ها با نام پشتیبان امنیت یا هر اسم دیگری به افراد و سازمان ها در برابر حملات دیگر هکرها (هکرهای کلاه سیاه) کمک میکنند و باعث ایمنی سازمان و افراد میشوند که این خود یک شغل قانونی و پر درآمد است.

- از دیگر روش های کسب درآمد قانونی میتوان به باگ بانتی اشاره کرد.

در این روش شما به دنبال آسیب پذیری و روش هک کردن سازمان ها میگردید و پس از مشاهده روش نفوذ سریعا این موضوع رو به سازمان مربوطه گزارش میدهید؛ البته باید تاکید کنم باید ابتدا بررسی کنید که آیا اون سازمان باگ بانتی را می پذیرد یا نه ( زیرا در این روش امکان شکایت از شما هم هست ).

بهترین کار بهره بردن از پلتفرم های باگ بانتی مانند باگدشت (ایرانی) – راورو (ایرانی) – هکروان (جهانی) – باگکراد (جهانی) است. در این پلتفرم ها ده ها برنامه باگ بانتی وجود دارد که میتوانید با ارسال گزارش آسیب پذیری درآمد ریالی و دلاری کسب کنید.

- از دیگر روش ها میتوان به تدریس نیز اشاره کرد یا تولید محتوا در یوتیوب و دیگر شبکه های اجتماعی.

گام اول

اولین گامی که ما برای ورود به دنیای هک و امنیت باید برداریم، یادگیری مبانی شبکه است.

یعنی بتونیم یک شبکه کامپیوتری رو درک کنیم برای این کار برای شروع باید دوره نتورک پلاس رو بگذرونیم

گام دوم

در گام دوم ما باید به دنبال مفاهیم پایه امنیت برویم و یاد بگیریم چگونه به صورت پایه می توان از خود در شبکه یا شبکه یمان در برابر حملات دفاع کرد؛ در این گام دوره ای که باید بگذرونید دوره سکوریتی پلاس است.

گام سوم

در گام سوم ما دو انتخاب داریم؛ یادگیری ویندوز سرور یا لینوکس ؟

با توجه به اینکه تمام سرور ها و سیستم عامل های دنیا یا از ویندوز یا لینوکس استفاده میکنند و یک اجزا از بازار کار ما نیز هست یاد گیری و مدیریت هر دو سیستم عامل به صورت پیشرفته هم برای هک و امنیت و هم برای شبکه پیشنهاد میشود.

نکته : سیستم عامل مک شبیه به لینوکس هست و یادگیری لینوکس در حد زیادی یادگیری مک هم به دنبال دارد

گام چهارم

در گام چهارم می توانیم اولین گام برای ورود به دنیای هک و امنیت رو برداریم.

در این گام میتوانیم وارد دوره CEH یا همان هکر قانونمند شویم؛ اما باید تاکید کنم این اولین گام برای ورود به دنیای هک و امنیت هست و نمی توان ره 5 الی 10 ساله رو با یک دوره طی کرد.

در این دوره شما با همه ماژول ها و شاخه های هک و امنیت آشنا خواهید شد.

گام پنجم

یکی دیگر از دوره های معروف و پر استقبال دنیای هک و امنیت دوره تست نفوذ با سیستم عامل (البته اساتید اعتقاد دارند لینوکس کرنل است نه سیستم عامل) کالی لینوکس هست.

یادگیری کالی لینوکس شامل یاد گیری ابزارهای کاربردی هک و امنیت است که معمولا بعد از دوره هکر قانومند ( CEH)، این دوره را پیشنهاد می دهند

گام ششم

در این گام شما تقریبا یک هکر صفر نیستید و از مرحله نخست عبور کرده اید، در این گام که وارد مرحله بعدی میشوید باید در نظر داشته باشید که دیگر نمیشود همه چیز رو با هم یاد گرفت و شما برای رسیدن به مرحله بعدی باید یک یا دو گرایش رو دنبال کنید.

نقش زبان های برنامه نویسی کجاست ؟

ما در زمینه هک و امنیت شاخه های مختلفی را داریم که هر یک نیاز به یادگیری زبان های مخصوص خود دارند؛ برای مثال در زمینه وب هکینگ بهتر است شما به زبانهایی مانند جاوا اسکریپت و PHP آشنایی خوبی داشته باشید یا در زمینه تست نفوذ موبایل لازم است به زبانهای مربوط به موبایل مثل جاوا آشنایی داشته باشید.

- پس یادگیری زبان برنامه نویسی، ارتباط بسیار مستقیمی به شاخه کاری شما دارد.

اما به صورت کلی می توان از یک زبان پرکاربرد در همه زمینه ها نام برد مثل پایتون که در همه شاخه های کاری قابل استفاده است و یادگیری پایتون بسیار مهم است.

مسیر راه امنیت شبکه (تست نفوذ شبکه) - نوشته شده توسط امیر عباس چهرازی

ﻧﻘﺸﻪ راه ﻣﻘﺎﺑﻞ ﯾﺠﻮراﯾﯽ ﻣﺒﺎﺣﺚ و دوره ﻫﺎﯾﯽ ﻫﺴﺘﻦ ﮐﻪ ﻣﻦ ﺧﻮدم ﻣﻄﺎﺑﻖ ﺑﺎ ﻧﯿﺎز و ﯾﺎ ﺗﺤﻘﯿﻖ دﯾﺪم

و ﯾﺎ ﻧﯿﺎز ﺑﻬﺸﻮن رو ﺣﺲ ﮐﺮدم و ﺧﺐ درﺑﺎرﺷﻮن ﺗﺤﻘﯿﻖ ﮐﺮدم در واﻗﻊ آدﻣﯽ ﻧﯿﺴﺘﻢ ﮐﻪ ﻣﺒﺎﺣﺚ رو ﭘﺮاﯾﻮت ﻧﮕﻪ دارم وﻟﯽ آﺳﯿﺐ ﭘﺬﯾﺮی ﻫﺎ رو ﺷﺎﯾﺪ ﭘﺲ ﮔﻔﺘﻢ ﺑﺮای ﺷﻤﺎ ﻫﻢ دﯾﺪﮔﺎه ﺧﻮدﻣﻮ در راﺑﻄﻪ ﺑﺎ ﺑﺤﺚ ﻧﻘﺸﻪ راه ﺑﯿﺎن ﮐﻨﻢ و ﯾﺠﻮراﯾﯽ ﭼﯿﺰاﯾﯽ ﮐﻪ ﺧﻮدﻣﻢ ﮔﺬروﻧﺪم رو ﺑﺎ ﺷﻤﺎ در ﻣﯿﻮن ﺑﺰارم ﻣﺮﺳﯽ از ﻫﻤﮕﯽ.

ﻣﻤﮑﻨﻪ ﺑﮕﯿﺪ ﮐﻪ اﻗﺎی ﻓﻼﻧﯽ ﺷﻤﺎ ﻓﻼن ﺟﺎ ﻧﯿﻮﻣﺪی ﻓﻼن ﭼﯿﺰو ﺑﮕﯽ ﺧﺪﻣﺖ ﺷﻤﺎ دوﺳﺖ ﻋﺰﯾﺰ ﺑﮕﻢ ﮐﻪ اﯾﻦ ﻧﻘﺸﻪ راه رو ﺑﺮای ﯾﮑﯽ از اﻓﺮاد ﻧﺰدﯾﮏ در ﻓﺎﺻﻠﻪ زﻣﺎﻧﯽ ﯾﮏ ﺳﺎﻋﺖ اﻣﺎده ﮐﺮدم و دﯾﺪم ﺟﺎﻟﺒﻪ ﮔﻔﺘﻢ ﺑﺮای ﻫﻤﻪ ﺑﺰارم و ﻫﺮﭼﯽ ﺗﻮی ذﻫﻨﻢ ﺑﻮد ﻧﻮﺷﺘﻢ ﻣﻤﮑﻨﻪ ﮐﻪ ﺷﻤﺎ ﯾﮑﻢ ﻓﮑﺮ ﮐﻨﯿﺪ و ﺑﮕﯿﺪ اﯾﻨﻄﻮر ﮐﺎﻣﻞ ﺗﺮ ﻣﯿﺸﻪ.

نقطه شروع شما

ﻫﻤوﻧﻄﻮر ﮐﻪ ﻣﺸﺨﺼﻪ در واﻗﻊ ﻧﻘﺸﻪ راه ﺷﺎﻣﻞ ﯾﮏ ﺑﺨﺶ ﻣﻘﺪﻣﺎﺗﯽ ﺗﺨﺼﺺ ﭘﯿﺸﺮﻓﺘﻪ و ﻣﺤﻘﻖ ﯾﺎ ﺗﺤﻘﯿﻖ ﯾﺎ ﺣﺎﻻ ﻫﻤﭽﯿﻦ ﭼﯿﺰی ﻫﺴﺘﺶ ﺗﻮی ﺑﺨﺶ ﻣﻘﺪﻣﺎﺗﯽ اﺷﺎره ﭼﻨﺪاﻧﯽ ﺑﻪ دوره ﻫﺎی ﺧﺎص ﻧﺸﺪه و در واﻗﻊ ﻓﻘﻂ ﮔﻔﺘﻪ ﺷﺪه ﮐﻪ در واﻗﻊ داﺷﺘﻦ ذﻫﻨﯿﺘﯽ درﺑﺎره اﯾﻨﻬﺎ ﻧﯿﺎزه و داﻧﺶ ﺷﻤﺎ رو ﻧﺴﺒﺖ ﺑﻪ ﺷﺒﮑﻪ ﻋﻤﯿﻖ ﺗﺮ ﻣﯿﮑﻨﻪ

ﻫﺮ ﭼﻨﺪ ﻣﻦ آدﻣﺎﯾﯽ رو دﯾﺪم ﮐﻪ اﯾﻨﻘﺪر ﻋﺎﺷﻖ اﯾﻦ ﺑﺤﺚ ﺑﻮدن ﮐﻪ داﻧﺸﺸﻮن رو ﭼﻨﺪﯾﻦ ﺑﺮاﺑﺮ ﻋﻤﯿﻖ ﺗﺮ ﮐﺮدن ﭘﺲ اﯾﻦ ﺑﺴﺘﮕﯽ ﺑﻪ ﺧﻮدﺗﻮن داره در راﺑﻄﻪ ﺑﺎ ﺑﺨﺶ ﮐﺘﺎب ﻫﺎ دوره ﻫﺎ رو ﻣﻮﺳﺴﻪ ﻫﺎی ﻣﻌﺘﺒﺮی ﻣﺜﻞ offensive اراﺋﻪ ﻣﯿﺪن ﭘﺲ ﻧﮕﺮان ﮐﺘﺎب ﻫﺎ ﻧﺒﺎﺷﯿﺪ ﺧﻮدﺷﻮن دوره ﻣﯿﺰارن ﮐﺘﺎﺑﺸﻮن رو ﻫﻢ ﻣﯿﺰارن ﻣﺜﻼ ﺣﺎﻻ ﺗﺎ اوﻧﺠﺎﯾﯽ ﮐﻪ ﻣﯿﺪوﻧﻢ ﮐﺘﺎب CEH ﺟﺪﯾﺪ اﻻن ﮐﻪ دارم ﻣﯿﻨﻮﯾﺴﻢ ورژن ۱۲ اوﻣﺪه رو ﻣﯿﺘﻮﻧﯿﺪ از ﻫﻤﯿﻦ ﺳﺎﯾﺖ ﺑﻠﮏ ﺳﮑﻮرﯾﺘﯽ داﻧﻠﻮد ﮐﻨﯿﺪ و ﺧﺐ ﺷﺮوع ﮐﻨﯿﺪ ﺑﻪ ﯾﺎدﮔﯿﺮی.

ﺑﺨﺶ تخصصی

ﺧﺐ رﺳﯿﺪﯾﻢ ﺑﻪ ﺟﺎﯾﯽ ﮐﻪ ﯾﺠﻮراﯾﯽ ﭼﯿﺰای ﺑﯿﺸﺘﺮی ﻧﯿﺎزه ﺑﺮای ﮔﻔﺘﻦ و ﺗﻮﺿﯿﺢ دادن

در ﺑﺨﺶ اول ﻣﻦ ﺑﺤﺚ 802.11 wireless network رو اوردم و ﻗﺸﻨﮓ اوﻣﺪم ﮔﻔﺘﻢ ﮐﻪ واﯾﺮﻟﺲ ﻣﻨﻈﻮر اﺳﺘﺎﻧﺪارد ﻫﺎی WIFI ﻫﺴﺘﺶ و ﺗﻮی ﭘﺮاﻧﺘﺰ ﺑﻪ اﯾﻦ ﻣﻨﻈﻮر ﺑﻘﯿﻪ رو ﮔﺬاﺷﺘﻢ ﮐﻪ ﻓﮑﺮ ﻧﮑﻨﯿﺪ ﻋﻪ واﯾﺮﻟﺲ ﻓﻘﻂ ﻫﻤﯿﻨﻪ ﺧﯿﺮ ﻋﺰﯾﺰم واﯾﺮﻟﺲ ﺧﯿﻠﯽ ﺧﻔﻦ و ﮔﺴﺘﺮده اﺳﺖ و ﯾﺠﻮراﯾﯽ ﺣﺘﯽ ﯾﺴﺮی ﻫﺴﺘﻦ ﺣﻮزه ﺗﺨﺼﺼﯿﺸﻮن ﻓﻘﻂ و ﻓﻘﻂ ارﺗﺒﺎﻃﺎت واﯾﺮﻟﺴﻪ ﭘﺲ اﯾﻦ دوره ﻫﺎﯾﯽ ﮐﻪ ﺧﻔﻦ ﺗﺮﯾﻦ ﮐﺎری ﮐﻪ ﺑﻬﺘﻮن ﺗﻮی واﯾﺮﻟﺲ ﯾﺎد ﻣﯿﺪن rogue ap ﺧﯿﻠﯽ ﺗﮑﯿﻪ ﻧﮑﻨﯿﺪ ﺑﺒﯿﻨﯿﺪ وﻟﯽ ﺗﮑﯿﻪ ﻧﮑﻨﯿﺪ ﺑﻪ ﻧﺘﯿﺠﻪ ﺗﺤﻘﯿﻘﺎت ﺧﻮدﺗﻮن و زﺣﻤﺖ ﻫﺎی ﺧﻮدﺗﻮن ﺗﮑﯿﻪ ﮐﻨﯿﺪ.

ﺳﻮال : ﭼﺮا دوره ﻫﺎی واﯾﺮﻟﺲ اﯾﻨﻘﺪ ﮐﻤﻪ اﮔﺮ اﯾﻨﻘﺪ ﺧﻔﻨﻪ ؟

ﭼﻮن ﯾجوراﯾﯽ اﯾﻦ دوره ﻫﺎ ﻣﻘﺪﻣﺎﺗﯽ ﻫﺴﺘﻦ و اﯾﻦ ﺑﺤﺚ رو ﺑﺮ ﻃﺮف ﻣﯿﮑﻨﻦ و دﯾﺪ ﺧﻮﺑﯽ ﻣﯿﺪن ﺑﺮای ﺷﺮوع و اداﻣﻪ و ﯾﺎدﮔﯿﺮی ﻣﺜﻼ ﺳﻨﺲ ﺑﺠﺰ ﺑﺤﺚ اﺳﺘﺎﻧﺪارد ﻫﺎی WIFI درﺑﺎره rf ﻫﺎ و ﺑﺤﺚ ﺧﯿﻠﯽ ﺟﺎﻟﺐ Wireless CTF ﻫﺎ ﺻﺤﺒﺖ ﮐﺮده، اﮔﺮ ﺑﻪ ﻧﺤﻮه ﮐﺎر CTF ﻫﺎی واﯾﺮﻟﺲ ﻋﻼﻗﻪ دارﯾﻦ ﻣﯿﺘﻮﻧﯿﺪ ﯾﮑﻢ ﺗﻮی ﮔﯿﺖ ﻫﺎب درﺑﺎره ﺷﻮن ﺳﺮچ ﮐﻨﯿﺪ و ﺑﺒﯿﻨﯿﺪ ﭼﻄﻮر ﮐﺎر میکنند.

درﺑﺎره ﺑﺨﺶ واﯾﺮﻟﺲ دوﺳﺖ داﺷﺘﻢ دوره ﻫﺎی اﺧﺘﺼﺎﺻﯽ ﺑﻪ ﻃﻮر ﺧﺎص ﺑﺮای ﺑﻠﻮﺗﻮث و sdr ﺑﺰارم وﻟﯽ ﺧﺐ ﮔﺬاﺷﺘﻢ ﺑﺮای ﺑﺨﺶ ﻫﺎی دﯾﮕﻪ ﭼﻮن ﯾﮑﻢ زوده..

چرا ؟

ﺳﻮال دﯾﮕﻪ ای ﮐﻪ ﭘﯿﺶ ﻣﯿﺎد اﯾﻨﻪ ﭼﻪ رﺑﻄﯽ داﺷﺘﻦ واﯾﺮﻟﺲ و اﯾﻦ دوره ﻫﺎی رد ﺗﯿﻢ ؟

ﺧﺐ ﺳﺎده اﺳﺖ ﺷﻤﺎ ﺑﺮای ﻧﻔﻮذ ﺑﻪ ﯾﮏ ﺷﺒﮑﻪ ﭼﻪ راه ﻫﺎﯾﯽ دارﯾﻦ ؟ ﺟﻮاب ﻣﺸﺨﺼﻪ ﺗﻤﺎم راه ﻫﺎی ارﺗﺒﺎﻃﯽ در ﺷﺒﮑﻪ ﯾﮏ راه ﻧﻔﻮذ ﻫﺴﺘﻦ ﺑﺮای ﺷﻤﺎ از اﻧﺴﺎن ﻫﺎ ﮔﺮﻓﺘﻪ ﺗﺎ اﻣﻮاج و ﻓﺮﮐﺎﻧﺲ ﻫﺎی رادﯾﻮﯾﯽ و اﻟﮑﺘﺮوﻣﻐﻨﺎﻃﯿﺴﯽ ﺑﺮای اﺳﮑﺎدا و.. (و ﻫﻤﯿﻨﻄﻮر ﺑﺤﺚ ﺑﺪاﻓﺰار ﻫﺎ رو ﻫﻢ دارﯾﻢ ﻧﮕﺎه ﻫﺎی ﺟﺎﻟﺒﯽ ﮐﻪ ﻫﺴﺘﻦ ﺗﻮی اﯾﻦ دوره ﻫﺎ ﻧﺴﺒﺖ ﺑﻪ اﯾﻦ ﺑﺤﺚ ﻫﻢ ﺑﺪﺳﺖ ﻣﯿﺎرﯾﺪ وﻟﯽ ﺧﺐ دوره ای ﮐﻪ ﻣﻦ ﺗﺮﺟﯿﺢ دادم red team ops ﺑﻮد و دوره sektor7 رو ﺗﺮﯾﺢ دادم ﺑﺎ اﯾﻨﮑﻪ ﺣﻮزه ﺗﺨﺼﺼﯿﻢ malware dev ﻧﯿﺴﺖ وﻟﯽ ﺑﺎﺣﺎل ﻫﺴﺘﻦ، ﺑﺤﺚ ﺑﺮﻧﺎﻣﻪ ﻧﻮﯾﺴﯽ ﻫﻢ ﮔﻔﺘﻪ ﺷﺪه ﺗﻮی ﺑﺨﺶ ﻣﺮﺑﻮط ﺑﻪ programming ﯾﺎ ﻣﻘﺎﺑﻠﺶ در اﻧﮕﻠﯿﺴﯽ ﻣﯿﺸﻪ planing ﻫﻢ ﮔﻔﺘﯿﻢ و ﺑﻪ اﯾﻦ ﺳﻮال ﺟﻮاب دادم ﮐﻪ آﻗﺎ ﻣﯿﭙﺮﺳﯿﺪ ﮐﻪ ﭼﻪ زﺑﺎﻧﯽ ﯾﺎد ﺑﮕﯿﺮﯾﻢ ﺑﺮای

ﺷﺮوع زﺑﺎن ﻫﺎی ﺳﻄﺢ ﺑﺎﻻ رو ﻣﻦ ﭘﯿﺸﻨﻬﺎد ﻣﯿﺪم ﺑﺮای ﺳﺎده ﺗﺮ ﺷﺪن

ﭘﺮوﺳﻪ ﻫﺎﯾﯽ ﻣﺜﻞ اﺗﻮﻣﯿﺸﻦ ﻫﺎ ﯾﺎ اﯾﻨﮑﻪ ﺑﺮای اﯾﻨﮑﻪ ﻣﺠﺒﻮر ﻧﺸﯿﺪ ﯾﮏ ﺣﻤﻠﻪ رو دوﺑﺎره دﺳﺘﻮراﺗﺶ رو ﺑﺰﻧﯿﺪ اﺑﺰار ﺑﻨﻮﯾﺴﯿﺪ ﯾﮑﻢ ﺑﺪرد ﺧﺴﺘﻪ ﻫﺎ ﻣﯿﺨﻮره و ﺟﺪای از اون ﺟﺪای از اون ﺷﻤﺎ در ﺑﺨﺶ advance از اﯾﻦ زﺑﺎن ﻫﺎ ﺑﺮای ﺗﻮﺳﻌﻪ اﮐﺴﭙﻠﻮﯾﺖ اﺳﺘﻔﺎده ﻣﯿﮑﻨﯿﺪ ﻣﻦ ﮔﻔﺘﻢ ﮐﻪ ﭘﺎﯾﺘﻮن و روﺑﯽ رو ﺑﺮای ﺗﻮﺳﻌﻪ اﮐﺴﭙﻠﻮﯾﺖ دوﺳﺖ دارم ﺑﻪ ﺻﻮرت ﺧﺎص وﻟﯽ ﺷﻤﺎ ﯾﻬﻮ ﻣﯿﺒﯿﻨﯿﺪ ﺑﺎ ﺳﯿﻨﺘﮑﺲ ﯾﮏ زﺑﺎن دﯾﮕﻪ ﺣﺎل ﻣﯿﮑﻨﯽ ﺧﺐ ﻫﺮﭼﯽ دوﺳﺖ داری ﯾﺎد ﺑﮕﯿﺮ وﻟﯽ اﯾﻨﻮ ﯾﺎدﺗﻮن ﺑﺎﺷﻪ ﺷﻤﺎ ﺑﺎ اﺳﻤﯿﻠﯽ اﮐﺴﭙﻠﻮﯾﺖ ﺗﻮﺳﻌﻪ ﻧﻤﯿﺪﯾﻦ ﺗﻬﺶ ﺑﺎ ﺳﯽ اﺳﻤﺒﻠﯽ ﮐﺎل ﮐﻨﯿﺪ ﯾﺎ ﺣﺎﻻ cpp وﻟﯽ ﺧﺐ ﻣﻨﻄﻘﯽ ﻧﯿﺴت.

ﺑﺨﺶ ﮐﺘﺎب ﻫﺎﯾﯽ ﮐﻪ ﻣﻦ دوﺳﺖ داﺷﺘﻢ ﺑﻪ اﺷﺘﺮاک ﺑﺰارم ﺷﺎﻣﻞ رﻓﺮﻧﺲ ﻫﺎی ﺧﻮب و ﻣﺒﺎﺣﺚ ﺟﺎﻟﺒﯿﻪ ﮐﻪ ﺑﺮای ﺷﺮوع ﻣﯿﺘﻮﻧﻪ ﮐﻤﮑﺘﻮن ﮐﻨﻪ ﮐﻪ راﺣﺖ ﮐﺎراﺗﻮن رو ﭘﯿﺶ ﺑﺒﺮﯾﺪ.

ﭼﺮا IOT ﻫﻢ ﻫﺴﺖ ؟

دوﺳﺖ ﻣﻦ دﯾﻮاﯾﺲ ﻫﺎی ﺷﺒﮑﻪ اﺻﻮﻻ اﮐﺜﺮا ﺑﺮ ﻣﺒﻨﺎی ﺗﮑﻨﻮﻟﻮژی iot ﯾﺎ اﯾﻨﺘﺮﻧﺖ این ﭼﯿﺰ ﻫﺎ دارن ﺳﺮوﯾﺲ ﻣﯿﺪن و ﮐﺎر ﻣﯿﮑﻨﻦ و ارﺗﺒﺎﻃﺸﻮن رو ﺑﺎ اﻧﻮاع ﺷﺒﮑﻪ ﺑﺮﻗﺮار ﻣﯿﮑﻦ دﯾﻮاﯾﺲ واﯾﺮﻟﺲ ﺧﻮﻧﻪ ﺷﻤﺎ ﺑﺎ اﻧﻮاع ﺷﺒﮑﻪ ﻫﺎ و ﭘﺮوﺗﮑﻞ ﻫﺎ ﻣﺜﻞ (tr069.lte.)ارﺗﺒﺎط داره ﺑﮕﺬرﯾﻢ از ارﺗﺒﺎﻃﺶ ﺑﺎ ﺑﺨﺶ ﻫﺎی ﻻﯾﻪ ۷ از ﻃﺮﯾﻖ wan و.. ﭘﺲ ﻧﯿﺎزه ﯾﺎد ﺑﮕﯿﺮﯾﺪ ﻣﺜﻼ ﭼﻄﻮر از ﻃﺮﯾﻖ آﺳﯿﺐ ﭘﺬﯾﺮی ﻫﺎی ﺳﻤﺖ اﯾﻦ ﻧﻮع از دﯾﻮاﯾﺲ ﻫﺎ ﺑﻪ ﺷﺒﮑﻪ دﺳﺘﺮﺳﯽ داﺷﺘﻪ باشید.

ﺑﺨﺶ ادﻣﺎی ﺧﻔﻦ

ﺑﺨﺶ ﭘﯿﺸﺮﻓﺘﻪ ﺑﺮای آدﻣﺎﯾﯿﻪ ﮐﻪ زﺣﻤﺖ ﮐﺸﯿﺪن و دوﺳﺖ دارن

ﺑﯿﺸﺘﺮ ﯾﺎد ﺑﮕﯿﺮن دوﺳﺖ دارن اﺳﯿﺐ ﭘﺬﯾﺮی ﻫﺎی ﺧﻮدﺷﻮن رو داﺷﺘﻪ ﺑﺎﺷﻦ و ﻣﺜﻞ ﺧﯿﻠﯿﺎی دﯾﮕﻪ ﯾﻬﻮ ﻫﻤﻪ ﭼﯿﺰ ﺑﺮاﺷﻮن ﺗﮑﺮاری ﻣﯿﺸﻪ و ﻣﯿﺨﻮان ﯾﻬﻮ دﯾﭗ ﺑﺸﻦ ﺑﺒﯿﻨﻦ آﻗﺎ اﯾﻦ ﭘﺮوتکل ﮐﻪ دارن ﻫﻤﻪ ازش اﺳﺘﻔﺎده ﻣﯿﮑﻨﻦ ﻣﯿﺘﻮﻧﻪ آﺳﯿﺐ ﭘﺬﯾﺮ ﺑﺎﺷﻪ ؟

ﯾﺎ ﻣﺜﻼ اﯾﻦ ﻧﺮم اﻓﺰار ﺳﻤﺖ ﺳﺮور ﯾﺎ ﻓﻼن و.. ﻣﯿﺘﻮﻧﻪ اﺳﺒﯽ ﭘﺬﯾﺮی داﺷﺘﻪ ﺑﺎﺷﻪ ؟ ﺧﺐ ﻣﺸﺨﺼﻪ ﺑﻠﻪ وﻟﯽ ﭘﯿﺪا ﮐﺮدن اﯾﻦ آﺳﯿﺐ ﭘﺬﯾﺮی ﻧﯿﺎز ﺑﻪ ﻣﻬﺎرت ﻫﺎی ﺧﺎص و ﺟﺎﻟﺒﯽ داره ﮐﻪ ﻣﻦ ﻣﺘﺎﺳﻔﺎﻧﻪ ﺧﻮدم وﻗﺘﯽ داﺷﺘﻢ ﻣﯿﺪﯾﺪم وﻟﯽ ﺧﺐ اﻣﯿﺪوارم ﻫﺮ ﻣﻮﻗﻊ داری ﻣﯿﺨﻮﻧﯽ دردﺳﺮ ﻣﻨﻮ ﻧﺪاﺷﺘﻪ ﺑﺎﺷﯽ ﺑﺠﺰ ﻫﻤﻪ اﯾﻨﻬﺎﯾﯽ ﮐﻪ ﺗﻮی ﺑﺨﺶ ﭘﯿﺸﺮﻓﺘﻪ ﻣﻦ ﮔﻔﺘﻢ ﭘﯿﺸﻨﻬﺎدی ﮐﻪ ﺑﻪ ﺷﻤﺎ ﻣﯿﮑﻨﻢ ﮐﻤﯽ داﻧﺶ درﺑﺎره آﺳﯿﺐ ﭘﺬﯾﺮی ﻫﺎی وب ﻫﻢ داﺷﺘﻪ ﺑﺎﺷﯿﺪ.

ﭼﺮا ؟ ﺑﺮای آﺳﯿﺐ ﭘﺬﯾﺮی ﻫﺎی ﺳﻤﺖ web interface ﻫﺎ ﯾﺎ اﮔﺮ دﯾﮕﻪ ﺑﻪ ﺣﺪی رﺳﯿﺪﯾﻦ که واقعا سخت بود ﺣﺘﻤﺎ ﯾﮏ وب ﭘﻨﺘﺴﺘﺮ ﺗﻮی ﺗﯿﻢ داﺷﺘﻪ ﺑﺎﺷﯿﺪ و ارﺗﺶ ﺗﮏ ﻧﻔﺮه ﻧﺒﺎﺷﯿﺪ ﮐﻪ ﻧﻤﯿﺮﺳﯿﺪ ﺑﻪ ﻫﻤﻪ ﮐﺎرا.

ﻣﺤﻘﻖ اﻣﻨﯿﺖ ﺳﺎﯾﺒﺮی

ﺳﻮاﻟﯽ ﮐﻪ ﭘﯿﺶ ﻣﯿﺎد اﯾﻦ ﺑﺨﺶ ﺑﺮای ﭼﻪ اﻓﺮادﯾﻪ ؟

ﺑﺮای ﮐﺴﺎﯾﯿﻪ ﮐﻪ دوﺳﺖ دارن ﺑﯿﺸﺘﺮ ﯾﺎد ﺑﮕﯿﺮن و ﯾﺠﻮراﯾﯽ اﯾﻦ ﯾﺎدﮔﯿﺮﯾﻪ ﺷﺪه ﺑﺮاﺷﻮن ﻋﺸﻖ و ﺣﺎل ﻣﻦ ﺑﻪ ﺷﻤﺎ ﻣﻘﺎﻻت رو ﻣﻌﺮﻓﯽ ﻣﯿﮑﻨﻢ و ﻫﻤﯿﻨﻄﻮر ﮐﻨﻔﺮاﻧﺲ ﻫﺎ ﻣﺨﺼﻮﺻﺎ دﻓﮑﺎن رو و ﻫﻤﯿﻨﻄﻮر ﺑﻠﮏ ﻫﺖ و grcon رو ﻣﻦ ﺧﯿﻠﯽ ﻣﯿﺒﯿﻨﻢ ﺷﻤﺎ ﻣﯿﺘﻮﻧﯿﺪ ﯾﮑﻢ ﺑﯿﺸﺘﺮ ﺑﮕﺮدﯾﺪ ﮐﻨﻔﺮاﻧﺲ ﻫﺎی دﯾﮕﻪ ای ﻫﻢ ﻫﺴﺘﻦ ﮐﻪ ﺑﺤﺚ ﻫﺎی ﺟﺎﻟﺒﯽ رو اوردن ﺗﻮی ﭘﺮوﺳﻪ ﮐﺎر راﻫﻨﻤﺎﯾﯽ و ﻫﯿﻨﺖ اول ﻣﻦ ﺑﻪ ﺷﻤﺎ researcher ﻫﺎی اﯾﻨﺪه و ﺷﺎﯾﺪ اﻻن و ﺷﺎﯾﺪ ﺑﻌﺪا اﯾﻦ ﺑﻮد ﻣﻘﺎﻟﻪ ﺑﺨﻮﻧﯿﺪ و ﮐﺘﺎب ﺑﺨﻮﻧﯿﺪ

ﺗﻮﺻﯿﻪ ﻫﺎ

ﺧﻮدﺗﻮن رو ﺑﻪ ﻣﻄﺎﻟﻌﻪ ﻋﺎدت ﺑﺪﯾﺪ ﻻزم ﻧﯿﺴﺖ از ﺻﺒﺢ ﺗﺎ ﺷﺐ ﮐﺘﺎب درﺑﺎره ﻣﺜﻼ red team ﯾﺎ ﻧﻤﯿﺪوﻧﻢ ﮐﺮﻧﻞ ﻟﯿﻨﻮﮐﺲ ﺗﻮی دﺳﺘﺘﻮن ﺑﺎﺷﻪ ﮔﺎﻫﯽ وﻗﺘﺎ ﺧﻮﻧﺪن ﯾﮏ رﻣﺎن ﺧﻮب ﮐﻪ ﯾﮑﻢ آروﻣﺘﻮن ﮐﻨﻪ ﻫﻢ ﮐﻤﮏ ﻣﯿﮑﻨﻪ و اﯾﻨﮑﻪ ﻣﯿﺘﻮﻧﻪ ﺑﺎﻋﺚ ﺑﺸﻪ ﯾﮏ ﻗﺪم ﺑﻪ ﻋﺎدت ﻣﻄﺎﻟﻌﻪ ﻧﺰدﯾﮏ ﺗﺮ ﺑﺸﯿﺪ ﻣﻄﺎﻟﻌﻪ ﻫﺎی ﺗﺨﺼﺼﯽ رو ﻫﻢ دﺳﺖ ﮐﻢ ﻧﮕﯿﺮﯾﻦ ﻣﺮﺳﯽ از اﯾﻨﮑﻪ ﺗﺎ اﯾﻨﺠﺎ ﺧﻮﻧﺪﯾﺪ.

و در آخر ویدئویی فوق العاده درمورد موضوع نقشه راه هک و امنیت | کاملترین رود مپ هک و امنیت و توضیحات تکمیلی این موضوع با ما همراه باشید.

در حال یادگیری ..........