حمله LLMNR/NBT-NS Poisoning چیست ؟

LLMNR/NBT-NS Poisoning attack چیست ؟

شاید شما هم مانند خیلی از افرادی که پا به دنیای تست و نفوذ میزارن اسم حملاتی رو میشنوید که براتون عجیب هست

یا به خوبی انها رو نمیتونید درک کنید. امروز ما تصمیم گرفتیم راجب یکی از حمله های جالب صحبت کنیم که به آن مرحله ” LLMNR/NBT-NS Poisoning ” گویند. که LLMNR مخفف کلمه Link-Local Multicast Name Resolution و همینطور NBT-NS مخفف شده کلمه NetBIOS Name Service هستند بررسی LLMNR/NBT-NS Poisoning attack چیست ؟

LLMNR/NBT-NS Poisoning attack چیست ؟

پیش از پاسخ به این سوال بیاید راجب privileges صحبت کنیم که در حقیقت هکر ها زمانی که در تلاش هستند

به شبکه قربانی نفوذ کنند باید این را مدنظرشون قرار بدهند و روش های مختلفی را مورد برسی قرار دهند تا بتوانند privileges (امتیاز- سطح دسترسی) خود را افزایش دهند که خوب بعضی از روش ها عبارت از :

- Exploitation of vulnerabilities on servers and workstations

- Misconfiguration of services

- Exploitation of the ‘human’ element

- نکته : منظور از مورد شماره سوم همان مهندسی اجتماعی است.

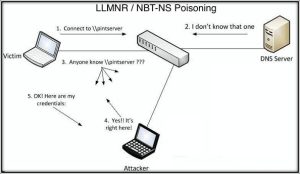

حالا در این مرحله با آسیبپذیری رایجی مواجه میشویم که با استفاده از ضعف پروتکل های LLMNR and NBT-NS میتوانیم تا Domain User credentials را به دست آوریم.

در ادامه..

اما اگر در تعریف ساده بخواهیم LLMNR و NBT-NS را تعریف کنیم میگیم :

دو تا اجزاء (components) های ویندوز هستند که به عنوان روش های جایگزین برای شناسایی میزبان (host) عمل می کنند.

- LLMNR بر اساس فرمت Domain Name System (DNS) کار میکند و به host های روی local link های یکسان اجازه می دهد تا name resolution را برای host های دیگر انجام دهند. همچنین باید گفت LLMNR به طور پیشفرض در ویندوز ویستا و نسخههای بعدی (که شامل ویندور سرور 2008 به بعد میشود) فعال است.

- NBT-NS سیستم های موجود در یک شبکه local را با نام NetBIOS آنها شناسایی می کند.همچنین باید گفت NBT-NS در تمام نسخه های ویندوز موجود است.

هکر ها می توانند با گوش دادن به ترافیک LLMNR (UDP 5355) و NBT-NS (UDP 137)

یک کاربر معتبر (authoritative source) را برای فرایند name resolution در شبکه قربانی جعل یا اگر به وآژه درست تر بگیم spoof کنند.

یا به عبارت دیگر هکر ها میان به گونه ای رفتار میکنند که هویت host درخواستی را میدانند، و اما در واقع اتفاقی که رخ میدهد این است که سرویس را مسموم یا بهتر است بگویم (poison) میکنند تا قربانی با سیستم خودشان( هکر ) ارتباط برقرار کنند. و در نتیجه اگر host درخواستی متعلق به جای باشد که نیاز به identification/authentication دارد، نام کاربری و هش NTLMv2 به سیستم هکر ارسال می شود.

و همینطور

در ادامه باید گفت هکر میتواند اطلاعات هش ارسال شده از طریق ابزارهایی که پورت ها را برای ترافیک نظارت میکنند

یا از طریق Network Sniffing ها به راحتی جمعآوری کند و هشها را بهصورت آفلاین از طریق حمله Brute Force بشکند تا رمزهای عبور را به دست آورد.

- اگر بخواهیم کمی کامل تر در این باره صحبت کنیم باید بگیم که در برخی موارد که یک هکر به سیستمی دسترسی دارد

که در مسیر احراز هویت بین سیستمها قرار دارد یا زمانی که اسکنهای خودکار که از credentials ها (مقادیر هویتی مانند : نام کاربری و پسورد) استفاده میکنند و سعی میکنند احراز هویت کنند به سیستمی که تحت تسلط هکر هست ، هشهای NTLMv1/v2 را میتوان رهگیری کرد و برای دسترسی و اجرای کد در سیستم قربانی استفاده کرد - نکته : هکر ممکن است هش های NTLMv1/v2 را در پروتکل های مختلف مانند LDAP، SMB، MSSQL و HTTP کپسوله کنند تا services های متعددی را با valid NTLM response گسترش دهند و از آن استفاده کنند.

اگر LLMNR و NBT-NS فعال باشند، آیا شبکه آسیب پذیر است ؟

توجه کنید هر دو پروتکل مزایای خود را دارند، اما به صورت کلی در برابر حمله آسیب پذیر هستند.

حملاتی که LLMNR و NBT-NS هدف قرار میگیرند منجر به افشای Domain Usernames و credentials های مربوط به آنها میشوند حالا چه در قالب هش (challenge/response such as NTLMv1 یا NTLMv2) یا در به صورت clear-text برای مثال هشهای NTLMv1 و NTLMv2 را میتوان با استفاده از حملات brute-force یا dictionary با کرک کرد در زمان نسبتا کوتاهی اما فقط در صورتی که رمزهای عبور ضعیف تنظیم شده باشند.

- نکته : سناریو عملی این بخش در ماژول شماره 6 از کتاب ceh-v12 کار شده است برای مشاهده آن قسمت به صفحه دوره CEHv12 مراجعه کنید (قسمت دوم از ماژول سیستم هکینگ).

به این ترتیب، توصیه میکنیم در صورتی که به پروتکلهای LLMNR و NBT-NS را غیر فعال کنید اگر نیازی بهشون ندارید.