کار با دیوار آتش IPTables در لینوکس

کار با دیوار آتش IPTables در لینوکس !

باسلام، خدمت همه دوستان و همراهان همیشگی وبسایت تیم آموزشی امنیتی سیاه !

» در این جلسه در خدمتون هستیم دیوار آتش در لینوکس با چند دستور کاربردی دیوار آتش ( FireWall ) در پلتفرم های لینوکس و..

» دیوار آتش در لینوکس؛ در تمامی سیستم عامل ها و پلتفرم ها معمولا یکسری دیواره های آتش وجود دارد به صورت پیش فرض، در لینوکس یک فایروال تحت عنوان IPTables نیز وجود دارد که از طریق این فایروال به صورت کاملا دقیق میتوانید ترافیک شبکه داخلی و خارجی خود را کنترل کنید !

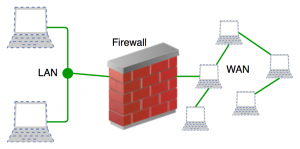

دیوار آتش چیست ؟

» فایروال یا دیواره آتش در واقع نرمافزار یا سخت افزاریست که از ورود ترافیک غیر مجاز به شبکه یا سیستم ما جلوگیری میکند؛ كه ضمن نظارت بر دسترسىها، در تمام سطوح، ورود و خروج اطلاعات را تحت نظر دارد؛ بر خلاف تصور عموم كاربران این نرم افزارها صرفاً درجهت فیلترینگ سایت ها نیست. نکته مهم اینجاست که FireWall را هم در سطح شبکه میتوانیم داشته باشیم و هم در سطح سیستمهای شخصی و خانگی میتوانیم اجرا نمائیم و..

بهتر است !

» کسانی که در حوزه هک و امنیت و تست نفوذ فعالیت دارند یادگیری فایروال یک امر واجب هست، هکر ها علاوه بر نحوه کارکردن یک با یک دیوار آتش، باید با مکانیزم و نحوه عملکرد های فایروال ها آشنایی کامل داشته باشند به این دلیل که فرد نفوذگر خلاف قوانین یک برنامه هوشمند باید دستورات خود را وارد کند، بنابراین تا با مکانیزم دیوار آتش و سیستم های تشخیص نفوذ و جلوگیری از نفوذ کاملا به شکل عمیق درک درستی نداشته باشید نمیتوانید قوانین را دور بزنید و یا Bypass کنید !

× ویدئویی آموزشی برای بالابردن امنیت شما !

دستورات استفاده شده در ویدئو :

بستن پروتکل ICMP:

iptables -A OUTPUT -p icmp -J REJECT

باز کردن ICMP :

iptables -D OUTPUT -p icmp -J REJECT

مسدود سازی ادرس آیپی های مشکوک :

iptables -A INPUT -s 192.168.1.120 -j DROP

جلوگیری از عملیات اسکن پورت :

iptables -A FORWARD -p tcp --tcp-flags SYN,ACK,FIN,RST RST -m limit --limit 1/s -j ACCEPT

سلام ممنون از آموزشهای خوبتون

ادامه آموزش iptables رو قرار نمی دهید !؟

من لینک ادامه آموزش رو پیدا نکردم …

سلام خیر جلسه بعدی ندارد