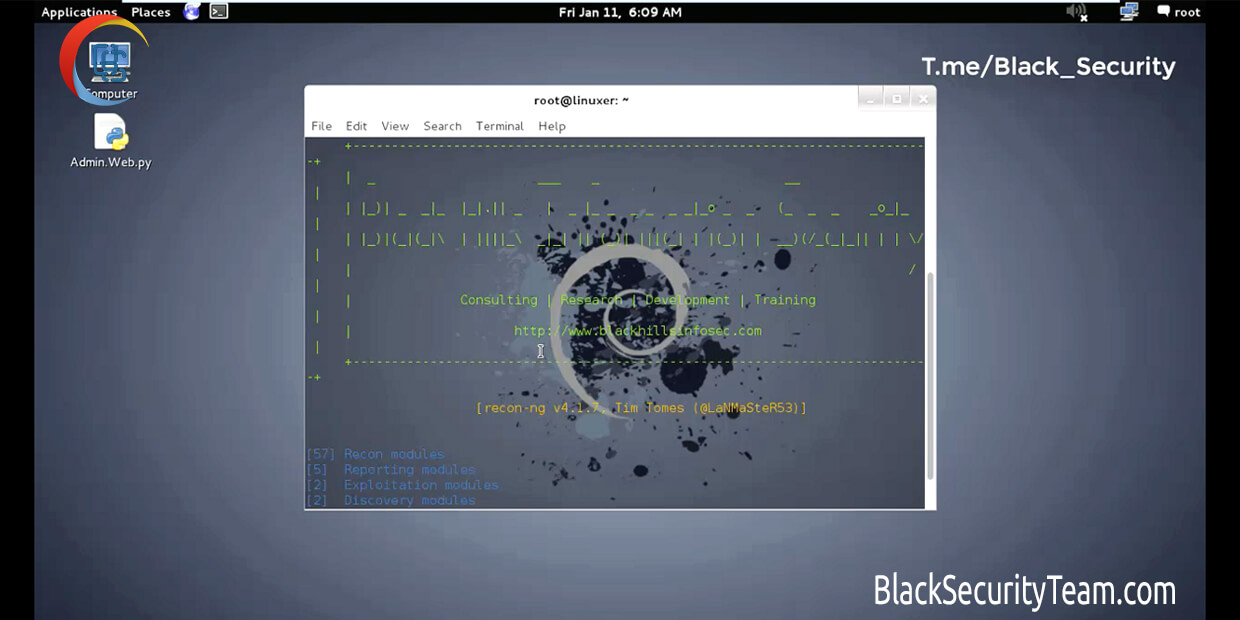

معرفی و بررسی و آموزش کار با ابزار Recon-ng

آموزش کار با ابزار Recon-ng

درمورد جمع آوری اطلاعات بیشتر بدانید ؟

چرا جمع آوری اطلاعات قبل از شروع حملات ؟

» در عرصه تست نفوذ این مسئله همیشه بوده و خواهد بود که قبل از شروع یک حمله و یا هر تستی باید در مورد هدف ( تارگت ) خود اطلاعاتی را جمع آوری کنیم، به نحوه ای که یک حمله و یا تست بدون نقص و خطای را داشته باشیم، این مسئله میتواند مدت ها طول کشیده و یا حال به صورت دستی باشد و یا به صورت ابزار، و میتواند کمتر از یک روز جمع آوری به اتمام شود !

ابزار Recon-ng چیست ؟

» اگر بخواهم به زبان ساده آن را بیان کنم یک ابزار تکمیل برای شناسایی یک وب سایت هست !

که با زبان برنامه نویسی پایتون ساختار آن شکل گرفته و الان برای شما یک ابزار تمام عیار هست، از طریق دیتابیس فعالیت میکند، عملکرد آن بصورت پیش فرض پیچیده نیست، help قوی ای دارد و در نهایت از لحاظ دستوری و خط فرمان در مرحله بالایی قرار دارد. وجود تمام این قابلیت ها باعث شده است تا ابزار Recon-ng محیطی قدرتمند را که در آن عمل شناسایی بر پایه وب و بصورت متن باز صورت میپذیرد، ایجاد نماید. ظاهر این ابزار و حسی که در کار کردن به کاربر میدهد بسیار شبیه به فریم ورک Metasploit است !

» در آخر با ویدئوی آموزشی ما را همراهی کنید !