پیکربندی و ایمن سازی دایرکتوری های لینوکس

.:: پیکربندی و ایمن سازی دایرکتوری های لینوکس ::.

» باسلام، با یکی دیگر از مقالات آموزشی امنیتی همراه با ویدئو با شما کاربران محترم هستیم..

در این آموزش نحوه پیکربندی و ایمن سازی دایرکتوری های مهم در سیستم عامل لینوکس رو بررسی کنیم ” با ما همراه باشید ” !

دایرکتوری های لینوکس

» ساختار سیستم های پرونده را در لینوکس و سایر سیستم عامل های مشابه

یونیکس تعریف می کند. با این حال ، سیستم های فایل لینوکس همچنین حاوی برخی از دایرکتوری ها هستند که هنوز توسط استاندارد تعریف نشده اند..

نیم نگاهی به تاریخچه لینوکس

» اول یک نگاهی بندازیم که ببینیم لینوکس این سیستم عاملی که انقدر ازش

هر جایی میشنوید چی هست ؟ لینوکس یک سیستمعامل شبه یونیکس است که بخش عمدهٔ آن سازگار با استاندارد پازیکس است. از لحاظ فنی لینوکس تنها نامی است برای هستهٔ سیستمعامل و نه کل آن. هستهای که نخستین بار در سال ۱۹۹۱ میلادی توسط لینوس توروالدز منتشر شد..

بررسی معروف ترین دایرکتوری لینوکس

• Root Directory

» همه چیز در سیستم لینوکس شما در زیر / دایرکتوری قرار دارد

که به عنوان فهرست اصلی شناخته می شود. شما می توانید از / دایرکتوری فکر کنید که شبیه به فهرست C در ویندوز است، اما این کاملاً درست نیست ، زیرا لینوکس دارای حروف درایو نیست. در حالی که یک پارتیشن دیگر در D در ویندوز قرار دارد ، این پارتیشن دیگر در یک پوشه دیگر در زیر / در لینوکس ظاهر می شود.

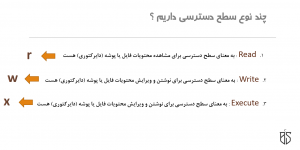

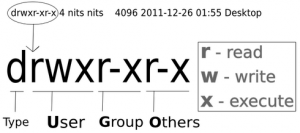

چند نوع سطح دسترسی داریم ؟

1. Read : به معنای سطح دسترسی برای مشاهده محتویات فایل یا پوشه (دایرکتوری) هست !

2. Write : به معنای سطح دسترسی برای نوشتن و ویرایش محتویات فایل یا پوشه (دایرکتوری) هست !

3. Execute : به معنای سطح دسترسی برای نوشتن و ویرایش محتویات فایل یا پوشه (دایرکتوری) هست !

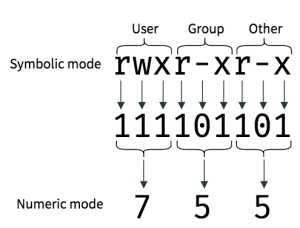

رقم دسنرسی در لینوکس ( ایمن سازی دایرکتوری های لینوکس )

| سطح دسترسی | رقم سطح دسترسی |

|---|---|

| Read | 4 |

| Write | 2 |

| Excute | 1 |

گروه های کاربری لینوکس

- Owner

- Group

- Other

» در آخر شما را دعوت به تماشای ویدئوی درمورد پیکربندی دایرکتوری tmp و آن را ایمن سازی میکنیم، ما را حرفه ای ها میشناسند !